Die Slopsquatting Software-Supply-Chain SBOM-Bedrohung nimmt in modernen DevOps-Prozessen spürbar zu. Diese gezielte Manipulation von Paketnamen wird etwa hier dokumentiert – sie ist schwer zu erkennen und hochriskant. Die Slopsquatting Software-Supply-Chain SBOM-Bedrohung nimmt in modernen DevOps-Prozessen spürbar zu. Diese gezielte Manipulation von Paketnamen wird etwa hier dokumentiert – sie ist schwer zu erkennen und hochriskant.

Dieser Artikel zeigt Ihnen, wie Slopsquatting funktioniert, warum es gefährlich ist – und wie Sie es mit Reputationsprüfungen, SBOM und einem strukturierten Sicherheitsprozess nachhaltig abwehren können.

Was ist Slopsquatting – und warum ist es gefährlich für Ihre Supply Chain?

Slopsquatting ist ein Angriffsmuster, bei dem Angreifer bewusst Paketnamen registrieren, die populären Open-Source-Komponenten stark ähneln. Das Ziel: Entwickler oder ihre automatischen Tools sollen versehentlich auf diese gefälschten Pakete zugreifen.

Beispielhafte Varianten sind requests2, requestor, reqeusts oder requesting – sie wirken vertraut, sind aber potenziell kompromittiert. Installiert man ein solches Paket, wird schädlicher Code Teil des Builds – mit Zugriff auf Umgebungsvariablen, Secrets und Infrastruktur.

Das perfide daran: Der Angriff erfolgt nicht über technische Schwächen, sondern über das Vertrauen in Toolchains, Namenskonventionen und Gewohnheiten im Entwickleralltag.

Warum klassische Schutzmaßnahmen bei Supply Chain-Angriffen versagen

Die meisten Sicherheitslösungen greifen erst zur Laufzeit oder am Netzwerkrand. Slopsquatting hingegen wirkt früh: beim Schreiben, Vorschlagen oder Installieren von Code. Daher bleiben Angriffe oft unentdeckt, bis es zu spät ist.

Typische Schwächen, die Slopsquatting ausnutzt:

- Keine automatisierte Prüfung neuer Paketnamen

- Fehlender Review für Änderungen in package.json, pom.xml oder requirements.txt

- Unkritische Übernahme von Vorschlägen aus Code-Completion-Tools

- Keine strukturierte Dokumentation der verwendeten Komponenten

Maßnahmen gegen Slopsquatting: So sichern Sie Ihre Software Supply Chain

ISMS-Risikomanagement anpassen

Nehmen Sie Slopsquatting als eigenes Risiko in Ihr Informationssicherheits-Managementsystem (ISMS) auf. Legen Sie klar fest, wie neue Pakete geprüft und freigegeben werden – inklusive Eskalation bei Auffälligkeiten. Verantwortungsträger wie DevSecOps Leads oder ein Software Supply Chain Officer sollten benannt sein.

Reputationsprüfung für neue Abhängigkeiten etablieren

Automatisierte Tools können neue oder veränderte Pakete hinsichtlich Alter, Downloadzahlen, GitHub-Aktivität und Namensähnlichkeit bewerten. So erkennen Sie früh, ob ein Paket legitim erscheint oder verdächtig ist.

Geeignete Tools:

Diese lassen sich direkt in CI/CD-Pipelines integrieren und melden Auffälligkeiten vor dem Merge.

Security-Gate mit manuellem Review einführen

Jede neue Dependency sollte zusätzlich durch ein manuelles Security-Gate laufen. Besonders Pakete mit ungewöhnlichem Namen oder unbekannten Maintainer-Profilen müssen individuell geprüft und dokumentiert freigegeben werden.

Binden Sie diesen Schritt direkt an Ihre Pull-Request- und Merge-Strategie.

SBOM als Schlüssel gegen Supply-Chain-Manipulationen

Ein Software Bill of Materials (SBOM) listet alle in Ihrer Software enthaltenen Abhängigkeiten und deren Versionen auf. Idealerweise wird sie bei jedem Build automatisiert erzeugt.

Vorteile einer SBOM:

- Volle Transparenz über alle installierten Pakete

- Schnelle Erkennung unerwünschter oder verdächtiger Abhängigkeiten

- Nachvollziehbarkeit für Audits, Kunden und im Incident-Fall

Empfohlene Tools und Formate:

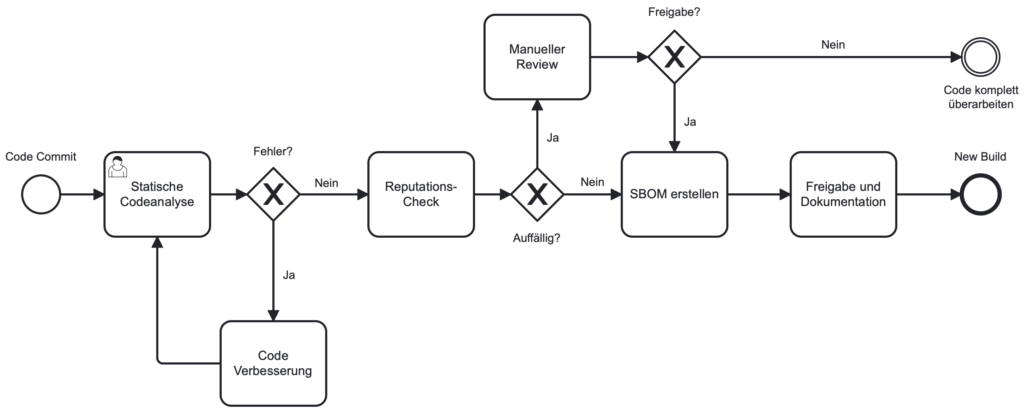

So visualisieren Sie Ihre Abwehrstrategie gegen Slopsquatting

Die Prozessgrafik zeigt, wie ein Workflow aufgebaut sein könnte – von der Commit-Erkennung über automatisierte und manuelle Prüfungen bis zur SBOM-Erstellung und finalen Paketfreigabe. Damit schaffen Sie einen durchgängig transparenten, nachvollziehbaren Sicherheitsprozess.

Sicherheit nachvollziehbar dokumentieren

Alle Prüfentscheidungen, Paketfreigaben und Abweichungen sollten dauerhaft nachvollziehbar sein. Verwenden Sie:

- Git-Kommentare mit Sicherheitsvermerk

- Confluence-Templates für Security-Freigaben

- CI/CD-Artefakte mit Prüfprotokollen

Das erhöht nicht nur die Resilienz, sondern reduziert auch den Aufwand in Audits erheblich.

Fazit: Vertrauen ist keine Strategie gegen Supply-Chain-Angriffe

Die Slopsquatting Software-Supply-Chain SBOM-Angriffe treffen Unternehmen nicht, weil sie unvorsichtig sind – sondern weil Prozesse unvollständig oder nicht durchgängig abgesichert sind.

Wer heute auf Reputationsprüfungen, manuelle Reviews und SBOM-Transparenz setzt, stärkt nicht nur die IT-Sicherheit – sondern das Vertrauen in die gesamte Softwareentwicklung.

Der Schutz der Software-Supply-Chain beginnt bei der Architektur und endet bei der Umsetzung in der Praxis. Jetzt ist der richtige Zeitpunkt, diesen Schutz standardmäßig zu verankern.