Security by Design in der Cloud wird zunehmend zu einem unverzichtbaren Prinzip, wenn Unternehmen neue Cloud-Dienste sicher und compliant einführen wollen. Cloud-Projekte sind aus der IT-Strategie mittelständischer Unternehmen kaum noch wegzudenken.

Doch gerade bei der Einführung neuer Cloud-Dienste zeigt sich, wie zentral ein sauber aufgesetzter Sicherheitsansatz ist. Wer Security by Design nicht ernst nimmt, riskiert Datenschutzpannen, Compliance-Verstöße – und im schlimmsten Fall den Verlust von Geschäftsgeheimnissen.

Dieser Artikel zeigt, wie Sie als IT-Leiter oder CTO den Balanceakt zwischen Geschwindigkeit und Sicherheit meistern – mit einem strategischen, strukturierten Ansatz und praktischen Maßnahmen, die sofort Wirkung entfalten.

Was bedeutet Security by Design – und warum reicht „Nachbessern“ nicht aus?

Security by Design heißt, Sicherheit von Anfang an in alle Überlegungen zu integrieren – nicht erst, wenn die Lösung produktiv ist oder erste Schwachstellen auffallen. Es geht darum, dass jede Entscheidung – von der Architektur über die Anbieterwahl bis zum User-Interface – mit einer Sicherheitsbrille geprüft wird.

Ein häufiger Fehler: Cloud-Projekte starten aus Innovationsdruck heraus schnell – das Thema Sicherheit wird auf später verschoben („wir patchen nach“). Dieses Vorgehen erzeugt hohe Risiken und Kosten:

- Spätere Nachrüstungen sind technisch schwieriger und teurer.

- Sicherheitslücken können bereits in der frühen Nutzung ausgenutzt werden.

- Regulatorische Anforderungen wie DS-GVO oder ISO/IEC 27001 werden nicht erfüllt.

Security by Design verschiebt den Fokus: Von „Problem lösen, wenn es auftritt“ hin zu „Probleme verhindern, bevor sie entstehen“.

Cloud-Dienste und ihre besonderen Herausforderungen

Die Nutzung von Cloud-Diensten bringt spezifische Sicherheitsrisiken mit sich, die sich fundamental von On-Premises-Infrastrukturen unterscheiden:

- Shared Responsibility Model: Kunde und Anbieter teilen sich die Verantwortung für die Sicherheit – oft unklar, wo die Grenzen liegen.

- Datenexposition: Daten bewegen sich zwischen Rechenzentren und Endpunkten – Verschlüsselung und Zugriffsmanagement müssen überall greifen.

- Multi-Tenant-Architekturen: Ressourcen werden logisch, aber nicht physisch getrennt – eine saubere Mandantentrennung ist kritisch.

Ein plakativer Fall aus der Praxis:

Ein Unternehmen führt ein Cloud-CRM ein, übernimmt blind alle Standardkonfigurationen – und stellt Monate später fest, dass Kundendaten für jeden mit einem Admin-Link zugänglich waren. Ursache: Unzureichende IAM-Policies und fehlendes Konfigurations-Review beim Go-Live.

Mit Security by Design hätte dieser Fehler vermieden werden können.

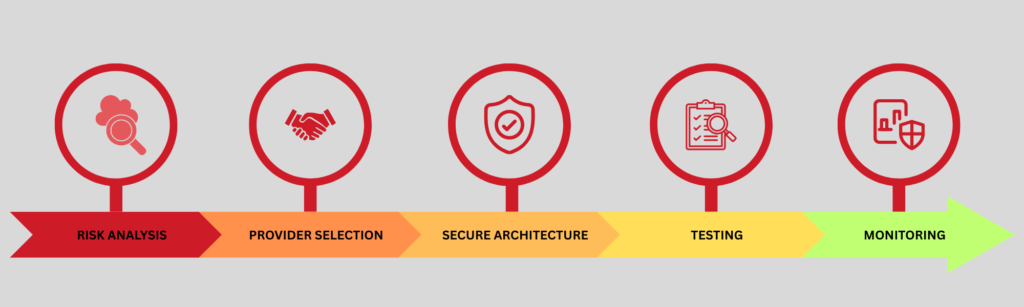

Der Security by Design-Ansatz in der Praxis: Schritt für Schritt

Hier die wichtigsten Schritte zur sicheren Einführung eines Cloud-Dienstes:

1. Frühzeitige Risikoanalyse

Noch bevor ein Vertrag unterschrieben wird:

- Führen Sie eine grundlegende Risikoanalyse durch.

- Prüfen Sie, welche Arten von Daten verarbeitet werden sollen.

- Klassifizieren Sie Daten nach Schutzbedarf (öffentlich, intern, vertraulich, streng vertraulich).

Beispiel: Ein HR-System speichert Gesundheitsdaten – hier gelten andere Anforderungen als bei einem Kollaborationstool.

2. Anbieterauswahl mit Security-Fokus

Stellen Sie dem potenziellen Anbieter kritische Fragen:

- Welche Zertifizierungen liegen vor (z. B. ISO/IEC 27001, SOC-II, C5)?

- Wie wird Datenverschlüsselung umgesetzt?

- Welche Mechanismen zum Identitäts- und Zugriffsmanagement existieren?

- Werden regelmäßige Penetrationstests durchgeführt?

Lassen Sie sich Ergebnisse und Maßnahmen schriftlich bestätigen – keine bloßen Marketingversprechen akzeptieren.

3. Sicherheitsarchitektur vor dem Go-Live entwerfen

Definieren Sie klar:

- Wo liegen Ihre Daten (Georedundanz, DS-GVO-Konformität)?

- Wie greifen Nutzer auf den Dienst zu (VPN, SSO, MFA)?

- Welche Events müssen geloggt und überwacht werden?

Eine saubere Sicherheitsarchitektur sorgt dafür, dass neue Dienste nicht „Schatten-IT“-Risiken erzeugen.

4. Integrations- und Abnahmetests mit Security-Fokus

Testen Sie:

- Konfigurationen (z. B. IAM-Policies, Rollenmodelle)

- Verschlüsselungs- und Backup-Mechanismen

- Logging und Monitoring auf Vorhandensein und Funktionalität

Erst nach bestandenem Security Acceptance Test sollte der produktive Einsatz freigegeben werden.

5. Kontinuierliche Überwachung und Verbesserung

Sicherheit endet nicht beim Go-Live. Implementieren Sie:

- regelmäßige Konfigurationsreviews

- Schwachstellenscans

- Simulationen von Sicherheitsvorfällen (Table-Top-Exercises)

So bleiben Sie resilient gegenüber neuen Bedrohungen.

Best Practices für Security by Design in Cloud-Projekten

Einige Erfolgsfaktoren aus der Praxis:

- Frühe Einbindung von Security-Teams: Sicherheit gehört in jede Projektphase.

- Standardisierung von Sicherheitsanforderungen: Verwenden Sie vordefinierte Security-Checklisten.

- Förderung der Security Awareness: Schulungen und Workshops für Entwickler, Projektleiter und Fachabteilungen.

- Security Champion-Programme: Ernennen Sie Verantwortliche für Sicherheit in jedem Projektteam.

Fazit: Sicherheit beginnt nicht beim Alarm – sie beginnt bei der Architektur

Cloud-Dienste eröffnen enorme Chancen für Unternehmen. Aber nur wer Security by Design verinnerlicht und konsequent umsetzt, schützt nicht nur seine Daten, sondern auch seine Innovationskraft und Marktposition.

Ein strategisch aufgesetztes Sicherheitskonzept spart langfristig Kosten, stärkt Compliance – und schafft Vertrauen bei Kunden, Partnern und Aufsichtsbehörden. Unternehmen, die konsequent auf Security by Design setzen, schützen nicht nur ihre Systeme, sondern stärken nachhaltig ihr Innovationspotenzial.

Jetzt ist der richtige Zeitpunkt, Cloud-Projekte auf ein neues Sicherheitsniveau zu heben: Mit Struktur, mit Weitblick – und mit Sicherheit als Designprinzip. Mit der unserer Checkliste, siehe unten, fällt der Einstieg besonders leicht.